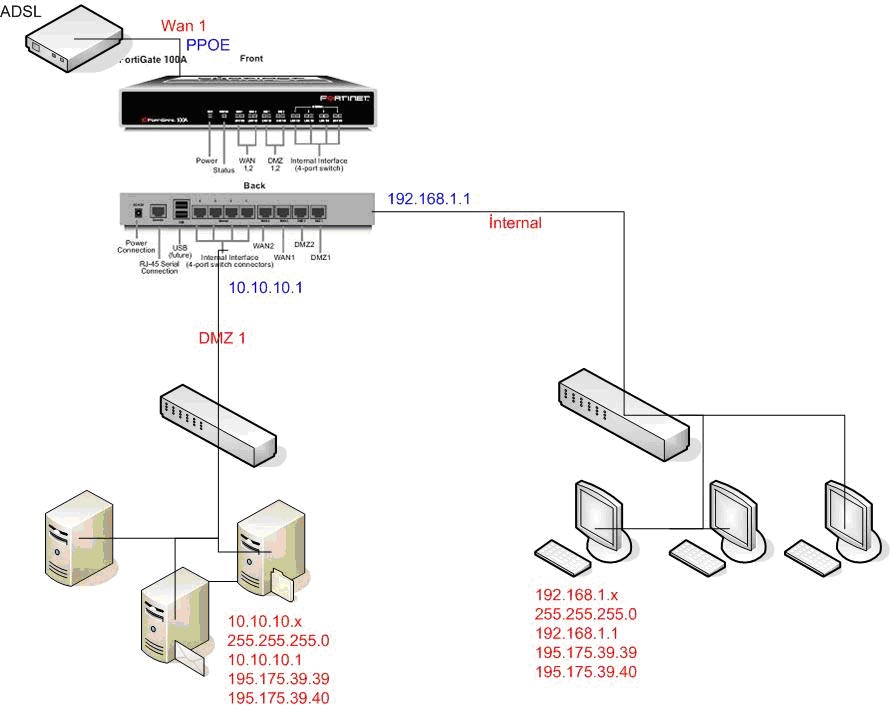

Aşağıdaki yapıda olan bir network için fortigate kurulumu şöyledir. (Buradaki yapıda tek internet bağlantısı ve serverlar vardır. Server’ların özel olarak korunması için DMZ portuna bağlanmıştır. İstisnai olarak 50B modelinde Dmz yoktur bunun yerine wan 2 bağlantısı kullanılabilir)

1- Adsl modemi bridge moda alalım (airties tavsiye edilmez.) Bu ayarı modemde PPOE sectiğimiz encapsulation kısmından seçiyoruz. (pure bridge LLC varsa seçilmeli) bazı modemlerde (örn: Zoom) ayrıca bridge enable kısmına OK koymalısınız

2- Adsl modemden çıkan kabloyu Fortigate ‘in wan 1 portuna takınız.

3- Fortigate’in internal bacağına kendi pc nizi bağlayınız yada internal bacağı tüm pc lerin bağlı olduğu switch e bağlayın.

4- Server varsa server ‘ıda dmz bacağına bağlayınız.

5- Kendi Pc nize 192.168.1.2 Ip sini verip internet explorer’dan https://192.168.1.99 Ip sinden fortigate’in arayüzüne bağlanın. Kullanıcı adı admin şifre boş..

7- 1 numaralı alandaki seri numarasını http://support.fortinet.com adresinde register etmelisiniz. Bunu yapmaz iseniz cihaz güncelleme yapmaz.İsterseniz Çözüm Bilgisayar’a ulaşın seri numaranızı söyleyin Sinan bey yapabilir.

a. 2 nolu alandaki firmware versiyonu önemli. Bu yeni firmware çıktıkca update yazan yere tıklayıp ftp.rzk.com.tr adresinden indirdiğiniz yeni firmware i buradan upload ediniz. (Register kaydını kendiniz yaptıysanız support.fortine.com adresinden de indirebilirsiniz)

b. 3 nolu alanda cihazın güncelleme durumu vardır. Yeni bir cihazı kayıt ettikten sonra 1 saat içerisinde güncellemeleri başlar ve her güncellemenin karşısına yeşil Ok gelir.

c. 4 bölümde session yani bağlantı oturumlar var. Bu değer fgt 60 için 1000 ‘in üzerine çıkmış ise sorun olabilir. Bu durumda details e tıklanır

d. Bu tabloda hep aynı Ip varsa sorun o Ip li bilgisayardadır. Ve muhtemeden worm vardır. Derhal o bilgisayarın network bağlantısını kesiniz.

e. 5 nolu bölümde ise Fortigate ‘in durdurduğu antivirüs, saldırı (IPS) , spam mailler ve yasaklı sitelere girme girişimlerinin kayıtları ve sayıları vardır.

8- a. System /network’te Fortigate’in bacaklarının Ip leri ve internet bağlantısı ayarlanır. Bizim örneğimizde internal bacak 192.168.1.1 ve serverların bağlı olduğu dmz bacagi 10.10.10.1 idi bunları değiştirelim. Değiştirmek için o satırın sonundaki işaretine tıklayıp değiştirebilirsiniz.

b. İnterneti ayarlamak için wan 1 editin de :

c. Herşey yolunda ise wan1 bacağı telekomun size verdiği dış Ip yi alır.Eğer Ip alamadıysa modem ayarlarınızı ve fortigate’in wan1 ayarlarını kontrol ediniz.

9- Kullanıcıların ayarlanması : Kullanıcıların elle mi yoksa otomatik mi Ip kullandıkları sorulur. Eğer elle veriliyorsa (tavsiye edilen ) tüm pc lere 192.168.1. x li IP ve 255.255.255.0 ağ maskesi ağ geçidi : 192.168.1.1 ve dns ler 195.175.39.39 ve 195.175.39.40 verilir. Eğer otomatik alıyorlar ise o zaman dağıtılacak Ip aralığı fortigate’de tanımlanmalıdır:

10-

11- İnternal dhcp nin edit’ina girilir.

12- Gerek otomatik gerekse elle dağıtıldığında kişilerin Ip leri ve grupları tanımlanır. Bu tanımlama Firewall / address kısmında create new dan yapılır.

a. Bu bölümde adresss name kısmında önce bölümü sonra _ ismi olmasi tavsiye edilir. Çünkü Fortigate address kısmında kişileri alfabetik olarak sıralar. Böylece tüm bölümleri kendi içinde grup olarak görürsünüz. Türkçe karekter çşöğüı ve boşluk kullanmayınız. Ip kısmınıda tek kişi için yalnızca Ip yi yazınız subnet yazmayınız. Bir IP grubu belirlenecekse:

gibi kullanılabilir. Özellikle dhcp kullanıldığında dhcp ile dağıtılan Ip leri buraya girmek anlamlıdır.

13- Kişiler ve Ip aralığı girildiğinde aşağıdaki gibi oluşur. Daha sonra bu kişileri grup yapmalıyız

14- Firewall / address te üstte sağda Group a tıklanır

15- Grupların hakları, ne yapıp ne yapamayacakları protection profile kısmından belirlenir. Firewall / protection profile

a. İsim verdikten sonra (üste personel_kurallari) antivürüs kısmını genişletiniz. Virüs scan kısmındaki tüm kutuları işaretleyiniz. Çünkü virüs taraması herkes ve tüm gruplar için yapılmalıdır. File pattern : ise dosya uzantısına göre kısıtlama getirir.option kısmında ise grup seçilir (built in ) ve dosya kısıtlaması yapılacaksa o katogoriler işaretlenir. Oversized File/Email kısmında ise büyük dosya koruması vardır Buradan Block secilir ise o katagoride belirlenen dosya büyüklügünden daha büyük dosyalar uzantısı ne olursa olsun geçmez. Örneğin IM nin hizasındaki Pass Block yapılıp 10 kalırsa bu msn ,yahoo, skype, Icq gibi IM programları ile 10 Mb daha büyük hiçbir dosya geçmesin demektir.

b. Web filtering kısmında istisnai yani harici durumlar belirlenir. Örneğin yalnızca gov.tr sitelerine erişim, yada fortigate’in yasakladığı fakat bizim izin vermek istediğimiz siteleri yada tam tersini buradan yapabiliriz.

c. Asıl web sitesi kısıtlamaları buradan yapılır. Enable FortiGuard Web Filtering Http kısmı işaretlenir. Https işaretlemenizi tavsiye etmem. Kategoriler genişletilip ilgili grup yasaklanacaksa Block isaretlenir ve Log tutmasi icin karşısındaki LOG kutucuguda isaretlenir. Böylece yasaklı yerlere kimlerin girmeye çalıştığı tespit edilebilir.

d. Spam ayarlarında yukarıdaki gibi işaretleyebilirsiniz. Hususi olarak şu maillerden bize mail gelmesin yada gelsin demek için grup oluşturulup (Antispam /Black-white list/E mail address’ten) buradaki E mail adress BWL check kısmından o grup seçilir.

e. IPS yani saldırı kontrolünde tüm kutucuklar işaretlenir Bu diğer profillerde de yapılmalıdır.

f. Bu bölümde girilen web siteleri, ftp siteleri, gönderilen alınan mailler ve IM kayıtlarının tutulup tutulmayacağı işaretlenir. Tutulan kayıtlar system / status ta ilgili bölümünde görülebilir.

Yalnız fortianalyzer cihazı var ise geçmiş kayıtlara da ulaşılabilirsiniz. Yok ise bu kısım son bir kaç saat bilgilerini içerir.

g. Bu bölümde öncelikle başlıkların kutuları işaretlenir. (yasaklamada yada izin vermede ) Sonra izin verilmeyecekse Block login verilip dosya transferi yasaklanacak ise block file transfer işaretlenir sesli yada görüntülü görüşme yasağı için Block audio seçilir. Alt kısımda ise P2P programlarının yasaklaması yapılır Block secilir.

h. Bu bölümde de log tutulması istenen kutular işaretlenir. Fakat bu işaretlemeden sonra genel olarak log tutulmasının sağlanması gerekir.

Sonra Ok denerek profil olusturulmuş olur bu profili istediğiniz kadar çok grupta yada sadece bir kişiye uygulayabilirsiniz. Bu personel için hazırladığımız profile idi. Sonrasında diğer gruplar için de özel profil oluşturmalısınız. Her farklı istek için ayrı profile oluşturulmalıdır. Örneğin msn kullanacaklar, kullanmayacaklar gibi.

16- Genel olarak log tutulması : (bu kısmın yapılması gereklidir.)

17- Bu arada genel olarak IM nin kullanılmasına izin vermek gerekir bu yapılmaz ise tüm gruplara msn, icq , yahoo yasak olur.

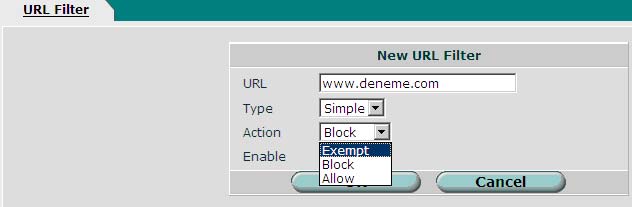

18- Harici sitelerin belirlenmesi : örnegin www.yahoo.com adresine girilmesin yada www.cozum.com.tr adresine girilemiyor ama biz girilmesini istemiyor isek : Web filter / Url Filter /Create new / Name = serbest_yasak_siteler / OK diyoruz sonra aşağıdaki create new a basıp bu gruba siteleri giriyoruz.

Siteyi girdikten sonra block secilir ise bu siteye fortigate izin verse bile girilmesin yada exempt seçilirse bu siteye fortigate yasaklarsa girilsin yada allow seçilirse her durumda bu siteye girilsin anlamındadır. Daha sonra bu penceredeki OK ve Genel olarak URL filter OK ine tıklanır. Daha sonra bu serbest yasaklı siteler hangi profile uygulanacak ise o profilde aşağıdaki ayar yapılır :

19- SERBEST YASAKLI MAILLERIN AYARLANMASI ( EL İLE ) Antispam / black white list / Üstten E mail de /create new / Name= serbest_yasakli_mailler/OK

Bu kısımda üsteki örnekte olduğu gibi tüm cozum.com.tr domaininden gelen mailleri yasaklamak için Mark as spam; bu mailler bize gelemiyor fortigate engelliyor ama biz gelsin istiyorsak o zamanda mark as clear isaretlenir./ OK /OK Fakat bu belirlenen serbest yasaklı maillerinde hangi profilde uygulanacağını o profilin içine girerek belirliyoruz.

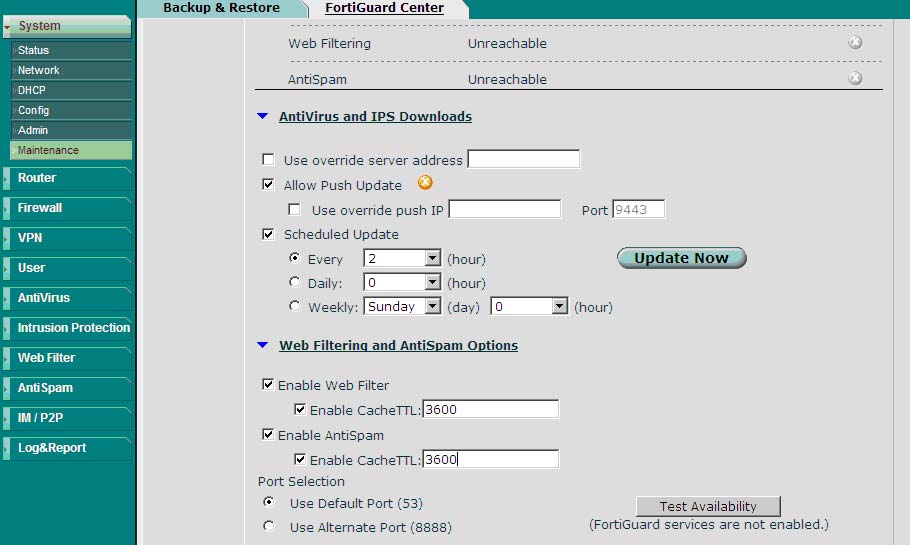

20- Yapılacak en önemli adımlardan bir tanesi de cihazın güncellemelerini açmaktır. Bunun öncesinde cihazın support sayfasında kayıt edilmiş olması gereklidir. Cihazın güncellemeleri için System /maintance /fortiguard center te aşağıdaki ayarları yapınız. Ayarlardan sonra sık sık buraya girip Update Now derseniz cihaz bir an evvel güncellemeyi başlatacaktır.

21- Son adım olarak belirlediğimiz gruplara oluşturduğumuz kuralları uygulamayı yapalım. Firewall / policy kısmında yapıyoruz. Burada cihazın icinde gelen all – all kuralını silelim.

a. Bu bölümde üstte internal porta bağlı personel grubu, wan 1 den heryere , herzaman , çıkabilsin diyoruz. Kesinlikle NAT işaretlenmelidir. Protection Profile kısmında oluşturduğumuz kuralı seçiyoruz. Burada internet hız kısıtlaması yapacak ise Traffic Shaping kısmını işaretleyip Maximum kısmına belirlenen değeri yazarız. Bu örneğin 100 için şu demektir. Bu gurubun tüm kullanıcıları internetin aynı anda 100 Kbps ını maximum kullanabilsin. Eğer Guaranteed Bandwidth ayarlayacak isek bu da internetimin şu kadarını bu grup icin rezerve et demektir

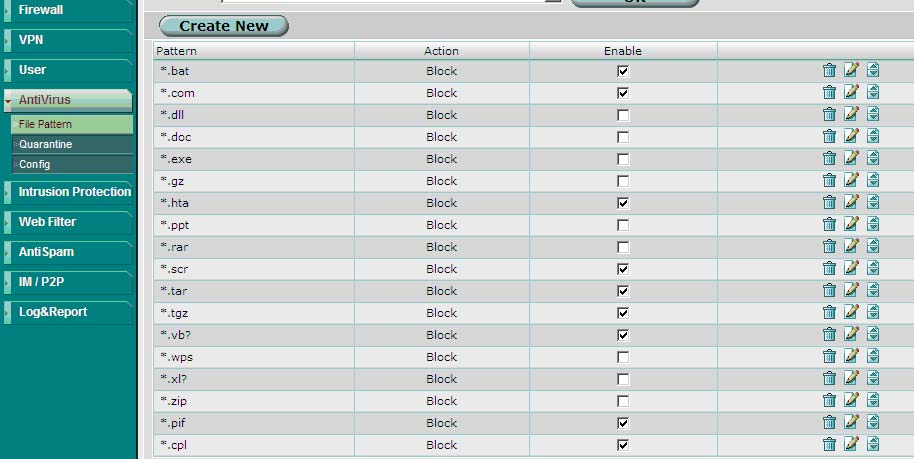

22- Sınırlı kullanıcılara yasaklanacak dosya uzantılarının belirlenmesi : Antivirüs / FilePattern da /built in patterns editin da yapılır.

Burada hususi olarak *.mp3 de yasaklanmak isteniyorsa create new denip üstteki kutucuğa *.mp3 yada *.mp? denmelidir. Bundan sonra bu yasaklamaların geçerli olduğu profilde yine seçilmelidir.

23- Şimdide kullanıcıların server’a erişmelerini ve server’ın da internete çıkabilmesini sağlayalım. Öncelikle server’ın Ip si Firewall /address te tanımlanır.

a. Daha sonra Firewall / Protection Profile da kullanıcıların server a ulaşırken ki kurallarını oluşturunuz. Burada profile oluştururken Antivirüs ve IPS ve LOG kullanınız. En son olarak internal daki tüm kullanıcıların dmz deki web server a sizin belirlediğiniz server erişim kurallaı ile ulaşmaları için firewall / policy de izin veriniz. Burada server in wan 1 den internete çıkması için izin vermeyi de unutmayınız.

b. Birde server’ın internete çıkışını sağlayalım.

24- Dışarıdan içeriye port açma yada dıştaki internetten gelen bazı kullanıcılara server’a ulaşmasını sağlama :

a. Öncelikle dışarıdan bağlanacak kişilerin sabit IP lerinin olması tavsiye edilir. Böylece yalnızca internetteki şu IP ler server’ımıza ulaşabilsin denilebilir. Öyle oldugunu var sayalım önce dıştaki kullanıcılar firewall / address ten tanımlanır.

b. Daha sonra bir grup oluşturulup uzaktan bağlanacak kişiler bu gruba konur.

c. Sonra uzaktaki kişileri server’a hangi portlardan bağlanacağı belirlenir. Firewall / virtual IP / Create New

Buradaki örneğimizde içerideki 10.10.10.11 Ip li web server’ımıza uzak masaüstü portu olan TCP 3389 uncu portu açıyoruz. / OK

d. En sonki adımda Firewall /policy den izin vermeliyiz. Ayarları aşağıda.

25- Admin Şifresini değiştirmeyi unutmayınız.

26- Tüm fortigate ayarlarının yedeğini de alalım ki sonra ayarlar bozulursa bu ayarları yükleyebilelim.

27- Yalnızca gov.tr sitelerine izin vermek :

a. Öncelikle Web filter /Url filter /Create New /Name:Yalnizca_gov_tr / Ok

b. Bu bölümde iken:

c. Daha sonra:

d. Ve tekrar OK dedikten sonra yalnızca gov.tr ye izin verilecek kuralı oluşturduk. Şimdi bunu hangi profile uygulayacaksak onun içinde göstermemiz gerekli :

28- Birden fazla internet bağlantısı olduğunda bir grubun birisinden diğer grubun diğerinden çıkabilmesi için :

a. Öncelikle her iki internet bağlantısının ayarınıda system / network te tanımlayınız. 2. internet bağlantısını tanımlarken distance değerini birinci internet bağlantısı ile aynı veriniz. (bir önceki değiştirmediniz ise 1 dir)

b. Router /Monitor den her iki internet bağlantısını da ekranda görmelisiniz.

c. Router /Static /Policy route da hem wan1 hemde wan 2 icin aşağıdaki gibi kayıt eklemelisiniz. Buradaki örneğimizde IP leri 128 den küçük olanlar wan 1 den 128 den büyük olanların wan 2 den internete çıkmaları planlanmıştır. Her iki kayıtta da protocol 0 olmalı source address kısmına wan 1 icin girerken 192.168.1.0/255.255.255.128 wan 2 için girerken ise 192.168.1.128/255.255.255.128 giriniz.

d. Bu kayıtları girdikten sonra durum şöyle olmalı.

e. En sonki aşamada yine Firewall / Policy den internal dan wan 1 e ve internal dan wan 2 policy oluşturunuz.

29- SSL –VPN Ayarları:

devamı gelecek..